2013年8月19日

フォーティネットジャパン株式会社

- 米国時間2013年8月5日に発表されたプレスリリースの抄訳です。

フォーティネットのFortiGuard Labs、モバイルマルウェアがこの半年で30%増加したことを報告 - 1日あたり1300の新サンプルを観測

パッチが公開されているにも関わらず、Ruby on Rails、Java、Acrobat、Apacheの古い脆弱性をアタッカーたちが利用していることが脅威動向調査チームにより明らかに

高性能ネットワークセキュリティの世界的リーダーである、フォーティネット(Fortinet®、NASDAQ:FTNT)は本日、2013年1月1日から7月31日までのFortiGuard脅威動向調査の結果を公表しました。

モバイルマルウェアの急増

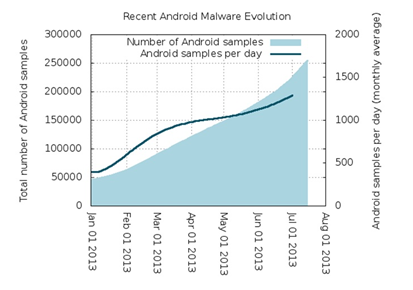

FortiGuard Labsにおいて過去6か月間で観測されたモバイルマルウェアの数が30%増加しました。チームは現在、1日あたり1,300の新たなサンプルを観測しており、300以上の固有のAndroidマルウェアファミリーおよび250,000以上の固有の不正Androidサンプルの追跡を行っています。

図1は2013年1月から7月までのモバイルマルウェアの増加を示したものです。

図1: 2013年1月~7月までのAndroidマルウェアの増加

トラブルも持ち込み

Bring Your Own Device(BYOD=私物デバイスの持ち込み)は従業員の効率性の増進と生産性の上昇など、ビジネスにとって多くの利点があります。しかし、寛大なBYOD方針には、ユーザーのデバイス、そしてさらにはビジネス ネットワークを感染させるモバイルマルウェアの脅威というデメリットがあります。

フォーティネットのFortiGuard Labsのシニア モバイル アンチウイルス リサーチャーのAxelle Apvrilleは次のように述べています。「3年前はまだ、モバイルマルウェアはユーザーにとってもビジネスにとってもそれほど懸念すべきものではありませんでした。当時スマートフォンやタブレットを標的としていたマルウェアは、Cabirウイルスのようなアノイウェアや、SMS詐欺を行ったりアイコンを入れ替えたりする詐欺ソフトがほとんどでした。しかしデバイスが急増するにつれ、ユーザー数の増加につけ込むサイバー犯罪者の数も増えました。当社の調査結果を見ても、モバイルマルウェアの勢いが弱まることは当分ないでしょう」

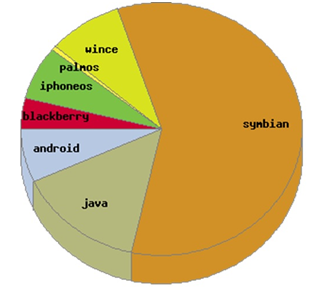

Symbianがすべての始まり

2009年、iOSやAndroidはまだ比較的市場では新しかったため、当時存在していたモバイルマルウェアの大半はSymbian OSを標的としていました。さらにマルウェアの多くは、Symbianがユーザー数の大部分を占めていた東ヨーロッパと中国のプログラマーによりコーディングされていました。図2は2009年にどの国が最も多くのモバイルマルウェアを配布していたかを示したものです。

図2: 2009年に最も多くのモバイルマルウェアを配布していた国々

図3は2009年にどのモバイル オペレーティングシステムが最も頻繁に標的にされていたかを示したものです。

図3: 2009年に最も頻繁に標的にされたモバイル オペレーティングシステム

2013年にはモバイル脅威動向が変化

2013年、モバイルの脅威動向が劇的に変わりました。世界各国のメーカーがGoogleのAndroid OSを広範囲に採用したことで、市場におけるスマートフォンの数が急増しました。Android端末は驚くほど安価なものから、機能豊富な最新機種まで、どの市場でも入手可能となりました。端末の機能を拡張するアプリケーションが急増したことに伴い、サイバー犯罪者などがこのプラットフォームを新たなビジネス機会として悪用するようになったのです。

モバイルランサムウェアの登場

2012年、FortiGuardは携帯電話にも金銭目当てのランサムウェアが登場するだろうと予測していました。

フォーティネットのFortiGuard Labsのセキュリティ ストラテジストであるRichard Hendersonは次のように述べています。「ランサムウェアは驚くほどの収益をサイバー犯罪者たちにもたらしてきました。彼らが今度はモバイル端末に目を向けたのも当然のことです。Androidを標的とするマルウェアFake Defenderは、PCの偽ウイルス対策ソフトと同じ形態を取っています。つまり利他的であるように装っていますが、本来の姿を現すのを待ち構えているのです。そしてこのマルウェアは被害者の電話をロックし、ロック解除に対して支払いを求めます。電話がいったんロックされてしまうと、被害者は身代金を支払うか、端末のデータを完全に消去してしまうことしかできず、そうなるとバックアップを取っていない場合、写真やデータはすべて失われてしまいます」

古い脆弱性に対する新たな攻撃

Ruby on Rails、Java、Adobe Acrobat、Apacheは最新のパッチを公開していますが、アタッカーたちがいまだにこれらの古い脆弱性を悪用していることがFortiGuard Labsの調べでわかっています。

Ruby on Rails

1月、Ruby on Railsに深刻な脆弱性があり、このフレームワークが設置されているWebサーバ上で、アタッカーがリモートからコードを実行できることが発表されました。

Ruby on Rails(RoR)はRubyプログラミング言語を対象としたWebアプリケーション フレームワークです。つまり、"ウェブ2.0"のWebサイトの迅速、簡潔、かつスムーズな配備を可能にします。RoRはポピュラーなフレームワークで、何十万ものWebサイトが何らかの形でRoRを使用しています。

さらに問題を大きくしたのは、Metasploitモジュールを利用して脆弱性をスキャンできるようになったことです。これにより、Webサーバを探し出し、小さな問題さえも悪用できるようになったのです。

Hendersonは次のように述べています。「このエクスプロイトは、XMLプロセッサのデシリアライゼーションの際のルーチンにおける欠陥を利用していました。これがRubyのオブジェクトをオンザフライで作成することに使われたのです。RoRはパッチを適用してこの欠陥を修正しましたが、4か月後、アタッカーは、未パッチのWebサーバを検索し、ソフトウェアを使ってそれらのサーバを感染させようとしていることが判明しました」

Javaへのリモートコードの実行

1月、Javaのサンドボックスを迂回し、任意のJavaコードを実行できるゼロデイ エクスプロイトが発見されました。

Javaはオンライン上のあらゆる場所で使用されている技術です。たいていのコンピュータには何らかの形のJavaがインストールされ、これが有効になっています。この脆弱性により、不正なアプレットがJavaのサンドボックスを迂回し、脆弱なコンピュータへのフルアクセスを与え、任意のJavaプログラムを実行できる状態になっていました。

攻撃が確認されると、このエクスプロイトはBlackHoleやRedkit、Nuclear Packのような多くのポピュラーなクライムウェア攻撃キットにすばやく組み入れられました。これらのキットを購入した者たちは、このエクスプロイトを利用してコンピュータにマルウェアをインストールできる手段を手に入れたのです。また、この脆弱性を突くためのMetasploitモジュールが作成され、シンプルなポイントアンドクリックで被害者を見つけられるようになりました。

「このエクスプロイトはJMX(Java Management Extensions)コンポーネントにおける欠陥を利用していました。この欠陥のせいで、不正なアプレットがその特権を昇格させ、好きなJavaコードを実行できるようになっていたのです」とHendersonは述べています。

Oracleはこの欠陥に対して迅速にパッチを公開しましたが、クライムウェアキットに組み込まれた他のエクスプロイト同様、未パッチのバージョンのJavaを実行していたためにマルウェアのインストールを許してしまった新たな犠牲者が数多く見つかり、いまだに勢いは衰えていません。

Acrobat/Acrobat Readerを狙ったゼロデイ攻撃

2月、トルコの観光ビザ申請書を装うPDFが出回っているのが発見されました。これはAdobe Readerではこれまで見られなかった脆弱性を巧みに利用したものでした。Microsoft Windowsのほとんどのバージョン(Windows 7の64ビット バージョンを含む)とMac OS Xのほとんどのシステム上のAdobe Readerの最新バージョン(9.5.X、10.1.X、11.0.X)がこのエクスプロイトに影響を受けました。

サイバー犯罪者たちは、このPDFエクスプロイトを使用して標的のコンピュータ上にマルウェアをインストールしました。

Adobeは2月20日にReaderの欠陥に対するパッチを公開しましたが、サイバー犯罪者たちはスピアフィッシング攻撃においてこのエクスプロイトのリパッケージ バージョンを使用し続けています。Adobe Readerにおけるこれらのエクスプロイトは、サイバー犯罪者たちにマルウェア配布の手段として積極的に悪用され続けており、迅速にコンピュータにパッチを適用しないユーザーにつけ込んでいます。

CDorkedがApacheを攻撃

4月下旬、ポピュラーなWebサーバ、Apacheへの新たな攻撃が発見されました。CDorkedと呼ばれているこのマルウェアは、Apacheサーバに侵入し、侵入したWebサーバの訪問者をBlackHoleエクスプロイトキットが組み込まれたマルウェアを配布する他のサーバへ誘導することができるものでした。この攻撃はLighttpdやNginxといったWebサーバ プラットフォームも標的にしていた可能性があります。

CDorkedには2012年のApacheサーバへのDarkLeech攻撃と多くの類似点がありますが、DarkLeechよりもかなりステルス性が高く、賢くなっています。DarkLeechとは違い、CDorkedは不正モジュールを感染したサーバへ追加するのではなく、代わりにhttpdというバイナリを不正に書き換えていました。

CDorkedはWebサーバのハードドライブに何も情報を書き込まないという点で興味深いものがありました。つまり、すべてはメモリに保管されており、侵入したサーバへアタッカーから送信される難読化されたGETリクエスト経由でアクセスされていたのです。これらのGETリクエストはどれもログに記録されていませんでした。

CDorkedはその動作を見ても、かなり知能的なものでした。

Hendersonは次のように述べています。「CDorkedには割当方式が組み込まれていました。つまり、CDorkedはすべての訪問者をBlackHoleのサイトへ誘導していたわけではありません。CDorkedは侵入したWebサーバ上の管理ページへアクセスを試みるユーザーからは姿を隠していました。クライムウェアを配布するサイトへの誘導に気づく可能性の高いユーザーに侵入したことが見つからないようにしていたのです。これはCDorkedだけではありません。他の不正なマルウェアにも、マルウェアアナリストやその他善意のハッカーたちを警戒する知能が組み込まれています」

FortiGuard Labsについて (www.fortiguard.com)

FortiGuard Labsは、世界中で稼働しているFortiGateアプライアンスおよびFortiGuard Labsの監視システムから収集したデータに基づいて、脅威に関する統計およびトレンドを分析しています。FortiGuardサービスを利用しているユーザーは、適切な設定のもと、レポートに記された脆弱性から守られます。

FortiGuardサービスは、アンチウイルス、アンチスパム、不正侵入検知/防御、Webコンテンツ フィルタリング機能などを含めた包括的な セキュリティ ソリューションを提供します。 このサービスによって、アプリケーション層とネットワーク層の両方における脅威から保護することができます。 FortiGuardサービスはFortiGuard Labsによってアップデートされており、これを通じてフォーティネットは、マルチレイヤ セキュリティ インテリジェンスと新たに台頭する脅威に対するゼロデイ保護を提供することが可能となっています。 FortiGuardのサブスクリプション サービスを契約しているお客様には、すべてのFortiGate、FortiMailおよびFortiClient製品に対して上記のアップデートが適用されます。

フォーティネットについて (www.fortinet.com)

フォーティネットは(NASDAQ: FTNT)ネットワーク セキュリティ アプライアンスのワールドワイド プロバイダであり、統合脅威管理(UTM)のマーケット リーダーでもあります。フォーティネットの製品とサブスクリプション サービスは、ダイナミックなセキュリティ脅威に対抗する広範で高性能な統合プロテクション機能を提供しつつ、ITセキュリティ インフラの簡易化も実現します。フォーティネットの顧客には、米フォーチュン誌が選出する2012 Fortune Global 100の大部分を含む世界中の大規模企業、サービスプロバイダ、行政機関が名を連ねています。フォーティネットのフラグシップであるFortiGate製品はASICによる高速なパフォーマンスを誇り、アプリケーションやネットワークの脅威から保護する多層セキュリティ機能が統合されています。フォーティネットの幅広い製品ラインはUTMにとどまらず、エンドポイントからデータベースやアプリケーションなどの境界やコアに至る大規模エンタープライズのセキュリティを保護します。フォーティネットは本社をカリフォルニア州サニーベールに構え、世界中にオフィスを展開しています。

Copyright© 2013 Fortinet, Inc. All rights reserved. 「®」および「TM」マークはいずれも、Fortinet, Inc.とその子会社および関連会社の米国における登録商標および未登録商標であることを示します。フォーティネットの商標には、Fortinet、FortiGate、FortiGuard、FortiManager、FortiMail、FortiClient、FortiCare、FortiAnalyzer、FortiReporter、FortiOS、FortiASIC、FortiWiFi、FortiSwitch、FortiVoIP、FortiBIOS、FortiLog、FortiResponse、FortiCarrier、FortiScan、FortiDB、FortiVoice、FortiWebなどが含まれますが、これらに限定されるものではありません。その他の製品名およびサービス名等は、各社の商標である場合があります。フォーティネットは、本プレスリリース内の第三者に帰する声明、認可またはテストについては、検証を行っておらず、また、このような第三者に帰する声明を承認するものではありません。本プレスリリースは、保証または債務保証、または契約として一切拘束を受けるものではなく、記載された製品仕様または製品性能は、ある特定の環境や条件のもとで計測されていることがあります。また、本プレスリリースには、将来の見通しに関して不確実性および仮説を伴う記述が含まれている場合がありますが、本不確実性が現実になったり、あるいは本仮説が正しくないことが判明したりする場合、明文的あるいは暗黙的に記述された内容と異なる結果が生じることがあります。これには、サイバー犯罪活動の動向予測に関する記述などが含まれますが、これに限定されるものではありません。このような動向は予測することが困難であり、また、このような動向に関する公開予測や期待事項は結果として正しくないことがあります。フォーティネットは、このような将来見通しを改正する義務を一切負うものではなく、また改正を発行することもありません。