- 本文はフォーティネット セキュリティ ブログの抄訳です。

執筆者:Roland Dela Paz

2015年11月17日

以前、Encryptor RaaSと呼ばれる新しいransomware-as-a-serviceについてお話しました。Encryptor RaaSはGNUコンパイラ for Java (GCJ)でコンパイルされたランサムウェアで、アフィリエイターになれば誰でも手に入れることができます。作成者は感染した被害者が支払う身代金の20%を手数料として受け取ります。

これに関して引き続き監視を行っていたところ、私たちはウェブサイトに幾つかのアップデートがあることに気がつきました。特に2015年11月13日付けの新しいバージョンのランサムウェアが注意を引いたので、詳しく調べてみました。

現在、ウェブサイトを訪れると次のように表示されます:

.png)

図 1. 最新の Encryptor RaaS ウェブサイト

以前の広告と比較すると新しいコメントボックスや作成者の連絡先の詳細など(「jeiphoos」)幾つかの変更点に気がつきます。

ウェブサイトによれば現在、全体で317の感染者がいます。もしこれが本当なら、 Encryptor RaaSはアフィリエイトを集め始めたということになります。また、このランサムウェアに感染したユーザーのフォーラムへのポストを幾つか目にしたことも付け加えておきます。

この作成者の手数料は以前の20%から5%に下がったようですが、これもより多くのアフィリエイトを集めるのに貢献しているかもしれません。

しかし、バイナリそのものに何か変化は有ったでしょうか?

デジタル署名

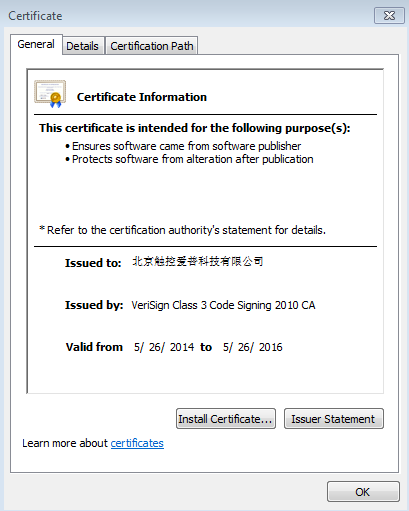

ウェブサイトによると、このランサムウェアは盗まれた 証明書によってデジタル署名されているとのことです。私たちはウェブサイトからデモ用のバイナリをダウンロードしてこれを確認しました。下に示すのはこの証明書のスクリーンショットです:

図 2. Encryptor RaaS デジタル署名

パーシステンス

作成者は、次のようなオートランのレジストリなど、幾つかのパーシステンスメカニズムを追加しています:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

{random} = ""{malware path and filename}" /SkipReg"

その為、システムがリスタートするたびにこのマルウェアが実行され、ファイルを暗号化します。レジストリに「/SkipReg」 パラメータを追加し、C&Cに自分自身を再登録しないようにマルウェアに知らせます。マルウェアは最初の実行時に、アフィリエイトIDと感染したマシンのGUIDをアップロードすることで自分自身を登録します。

マルウェアはまた、「Windowsタスクマネージャー」ウインドウを定期的に見つけようとします:

![]()

図 3. タスクマネージャーウインドウを見つけるためのコード

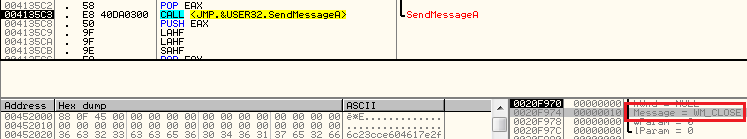

いったん見つけるとSendMessage APIをWM_CLOSEパラメータと共にコールしてウインドウを閉じます:

図 4. タスクマネージャーを無効にするためのコード

これにより、ユーザーがランサムウェアのプロセスをタスクマネージャーから停止するのを妨害します。

ターゲットになっているファイルの型

ターゲットになっているファイルの拡張子は大幅に増加しています。かつては233種類だったものが今では590種類のファイルがターゲットになっていて、その中にはバックアップファイルのフォーマットも含まれています。ターゲットになっているファイルの種類の全リストはこの記事の最後にお示しします。

バイパスファイル

wallet.datの他、このマルウェアはelectrum.datも暗号化するのを今では避けています。「Electrum.dat」はビットコインのクライアント「Electrum」によって生成されたビットコインウォレットです:

![]()

図 5. wallet.dat と electrum.dat をバイパスするためのコード

もちろん、自分の説明書 (readmeファイル) 「readme_liesmich_encryptor_raas.txt」も暗号化するのは避けます。なお、このファイル名は前のリードミーバージョンからは少し変わっています。ランサムウェアメッセージは同じで、今でも英語とドイツ語で書かれていますが、復号のサイトは変わっていて、今は5jua3omslrbkks4c.onion.linkとなっています。

シャドウコピーの削除

最後になりましたが、このランサムウェアの最も顕著なアップデートはシャドウコピーを削除しようと試みるようになっていることです。シャドウコピーはオペレーティングシステムがバックアップファイルを作るMicrosoft Windowsの機能です。

ランサムウェアはDOSコマンドを静かに(裏で)実行してシャドウコピーを削除します:

![]()

図 6. シャドウコピーを削除するためのコード

このルーチンはユーザーが Windows のバックアップファイルから復元するのを妨害するのに効果的です。

誰が Encryptor RaaS のバックにいるのでしょうか?

Encryptor RaaSはToRとビットコインをベースに運用されており、このランサムウェアの裏にいる作成者を突き止めるのを難しくしています。これに加えて、作成者はSIGAINTというダークウェブのメールサービスを使って顧客とやり取りをしているのです。

私たちはevilzone.orgフォーラムに、前回の私たちRaaSビジネスでの成功の決意のほどが分かります。作成者が主張している感染者の数は今のところ少ないですが、ランサムウェアの継続的な開発や手数料の割合が引き下げられたことから、アフィリエイトは今後も増加を続けていくかもしれません。

要するにRaaSは深刻な脅威なのです。これはサイバー恐喝に便利なプラットフォームを提供しており、その犠牲者たちにとっては大きな頭痛の種です。対策を適切に保ち、顧客を保護していくために目立つランサムウェアファミリと共に RaaS サービスの開発を監視していくことは重要です。

これからもランサムウェアの世界で何か新しい進展があったときにはその情報をこのブログにポストしていきます。

-= FortiGuard Lion Team =-

IPS署名Encryptor.RaaS.Botnetを作成して最新のEncryptor RaaS C&C通信を検出するのを手助けしてくれた同僚のTien Phanに感謝します。

関連するMD5ハッシュ値:

00c4c3946ec03c915cfe4cbddffe93da - detected as W32/Cripoke.A615!tr

f84d54b351b7926106ef377b06423734 - detected as W32/Raas.TD!tr

762a96d79e747457e086e6812816b0aa - detected as W32/Raas.TD!tr

ターゲットになっているファイルの拡張子:

| 0 | aspx | crypt7 | h | max | ott | recipientsbackup5 | ts |

| -1 | asx | cs | h++ | mb | ova | recipientsbackup6 | tv |

| -10 | aup | csproj | hbk | mbox | ovf | recipientsbackup7 | tvc |

| -11 | avi | csr | hdd | mcs | ovpn | recipientsbackup8 | txt |

| -12 | ba0 | csv | hds | md2 | oxps | recipientsbackup9 | ucd |

| -13 | backup | cue | hex | mdb | p | rm | ufo |

| -14 | bak | d64 | hpp | mdbackup | p12 | rpb | user |

| -15 | bas | data | hst | mddata | p2i | rtf | val |

| -16 | bbb | db3 | htc | mde | p65 | s | vbk |

| -17 | bc | dbf | ico | mdf | p7 | sam | vcard |

| -18 | bc! | dbt | ics | mdi | pages | sav | vcd |

| -19 | bdb | dbx | idml | mdinfo | pbi | sb | vcf |

| -2 | bde | dds | idx | mds | pct | sbf | vdi |

| -3 | bdf | ddz | if | mdw | scv | vfs4 | |

| -4 | bdg | dem | iff | mdx | pdfx | sdc | vhd |

| -5 | bdi | deviceids | imb | mid | pehape | sdi | vhdx |

| -6 | bdk | df | img | mkv | pem | sds | vir |

| -7 | bdl | dfd | imh | mmf | pfq | sdx | vmc |

| -8 | bdm | dfproj | iml | mnu | pfx | sdy | vmdk |

| -9 | bdmv | dia | imm | mobileprovision | pgp | secure | vob |

| 0 | bdsproj | dir | in0 | mod | php | seed | vsd |

| 0 | bdw | diz | indd | mon | php3 | sel | vsv |

| 1 | bdx | dmg | ini2 | mov | php4 | seq | wab |

| 2 | bee | doc | int | mp3 | php5 | set | wallet |

| 3 | ben | docm | ipd | mp4 | phps | sfs | war |

| 4 | bes | docx | iso | mpa | phpx | sfv | wav |

| 5 | bex | dot | isz | mpb | phpxx | shs | wbk |

| 6 | bexpk | dqy | iwa | mpeg | phtm | skb | wbverify |

| 7 | bf | dsb | j2k | mpg | phtml | skd | wc |

| 8 | bf2 | dsn | jad | mpj | pid | skp | webarchive |

| 9 | bfa | dta | jar | mpp | pins | slf | webm |

| 1 | bfb | dtr | java | mq4 | pk | sln | whtt |

| 10 | bfe | dtv | jdb | mqh | pl | sme | wim |

| 11 | bff | dwg | jks | ms | plist | smk | win |

| 12 | bgz | dxf | jmf | msf | pmd | smm | wlt |

| 13 | bhx | ebk | jp2 | msg | pmk | smp | wma |

| 14 | bib | eddx | jpeg | mso | pmx | smr | wmb |

| 15 | bibtex | edoc | jpf | mta | pnf | sms | wmv |

| 16 | bik | elfo | jpg | mts | png | spb | workflow |

| 17 | bkf | eml | jpm | mus | ppdf | spi | wpb |

| 18 | bkp | emlx | jpx | myd | pps | spro | wps |

| 19 | bks | enc | json | myf | ppsm | sql | wsb |

| 2 | bkup | eps | jsp | myi | ppsx | srp | xdw |

| 2fs | bmp | epub | jspa | nam | ppt | srt | xed |

| 3 | bpn | es | jspx | nap | pptm | srv | xg0 |

| 3dm | bson | es~ | jst | nba | pptx | ssc | xg1 |

| 3ds | btd | ex4 | k1f | nbf | pref | ssi | xg2 |

| 3g2 | bz2 | exp | kb1 | nbi | prn | sss | xlg |

| 3gp | c | fdb | kcf | nbu | prt | stf | xlk |

| 4 | c++ | fdf | kch | nbz | ps | stg | xlr |

| 5 | cad | ff1 | kcl | nco | psd | stl | xls |

| 6 | cadp | ffs_db | kdb | nes | pspimage | stw | xlsb |

| 7 | caf | ffu | kdbx | net | pst | sub | xlsm |

| 7z | cbu | fh10 | key | new | ptn | suo | xlsx |

| 8 | cc | fh11 | keynote | nfo | ptn2 | svg | xlt |

| 9 | cda | fi2 | kml | nng | pub | swf | xlw |

| aac | cdf | fig | kmz | note | pvm | sxw | xsn |

| abbu | cdi | fil | knt | nr | pwd | symbolmap | xz |

| abw | cdr | flac | kpr | nrg | px | syncdb | yg0 |

| accdb | cdx | flg | lbl | nri | py | tag | yg1 |

| adr | cer | flp | ld | nru | qcn | tar | yg2 |

| ahk | cert | flv | ldif | ns | qcow | tav | yuv |

| ai | cfc | fmd | lib | nzb | qcow2 | tb3 | z |

| aif | cfg | fpt | lic | oa4 | qt | tc | zip |

| alt | cfm | ftp | lis | oac | qxp | tdl | zipx |

| ape | cgi | gam | lpd | odb | ra | tex | |

| apk | chr | gar | ls | odc | rar | tga | |

| arc | class | gcode | ltx | ods | raw | thm | |

| arv | cnt | gho | lwp | odt | rdp | tib | |

| as | cod | gid | lyc | ogg | recipients | tif | |

| asc | conf | gif | lyt | old | recipientsbackup0 | tiff | |

| asf | cpio | gla | lzma | ops | recipientsbackup1 | tlx | |

| ashdisc | cpp | gpg | m3u | opt | recipientsbackup2 | toast | |

| asm | crd | gpx | m4a | or4 | recipientsbackup3 | torrent | |

| asp | crt | gz | m4v | org | recipientsbackup4 | tpl |