- 本文はフォーティネット セキュリティ ブログの抄訳です。

執筆者:Axelle Apvrille、Homing Tay

2016年3月7日

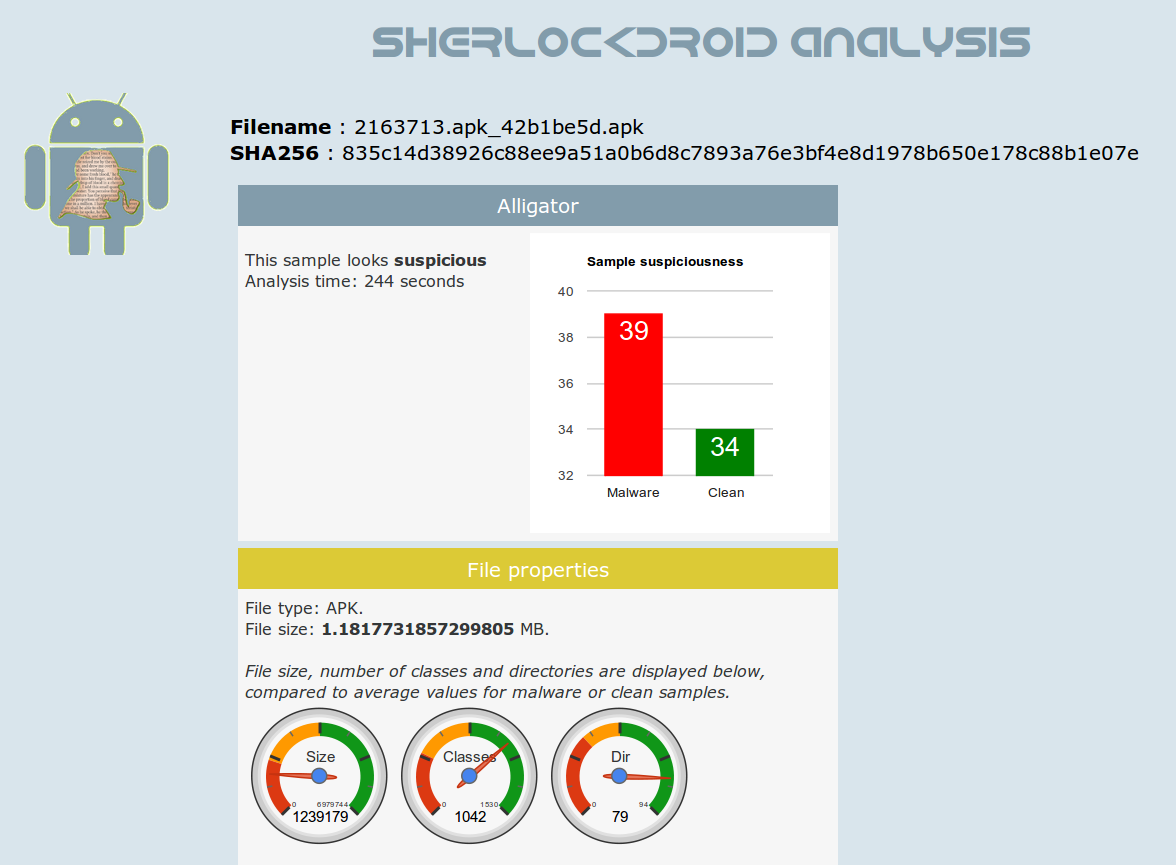

私たちの自動巡回解析システムSherlockDroid / Alligatorが、サードパーティーのマーケットプレイス上で新たなAndroidマルウェアファミリーを発見しました。

図1: SherlockDroidのレポートの一部。不審と特定されたAndroid/BadMirrorのサンプル

このマルウェアはアプリケーションであり、名前が「Phone Mirror」に変換されています。悪意のあるものなので、「BadMirror」という名前を付けました。

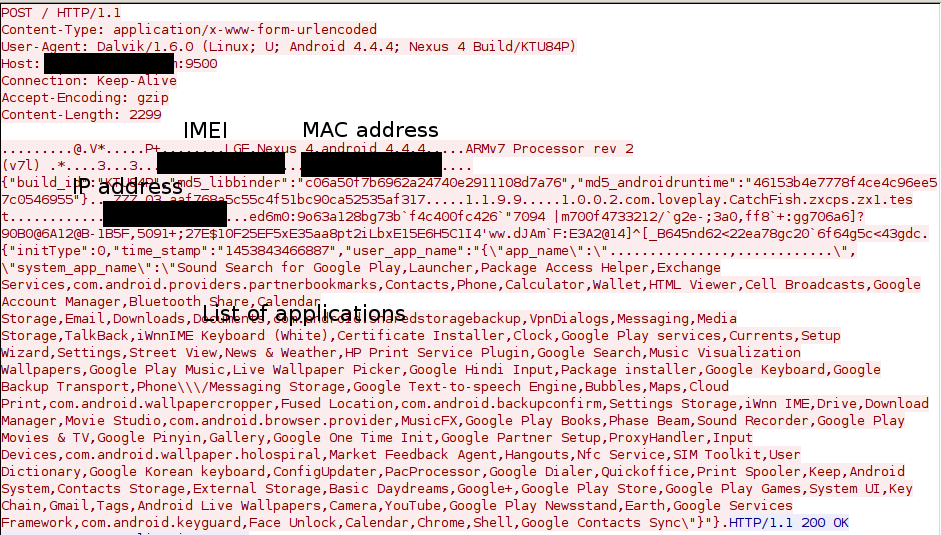

このマルウェアはリモートのC&Cに様々な情報(電話番号、MACアドレス、インストールされているアプリケーションのリストなど)を送信します。図2ご覧ください。「app」(APKのダウンロード)や「page」(所定のURLの表示)など、いくつかのコマンドを実行する能力もあります。

図2: Android/BadMirrorが電話にインストールされているアプリのリストをリモートサーバーへ報告

このマルウェアは、DES、PKZip、Base64を組み合わせた手作りの難読化メカニズムを使ってURLやコンフィギュレーションを隠しています。

正確には、以下のことを行います。

- DES-CBCで文字列を暗号化。鍵はハードコードされており(「dfctbbjg」)、初期化ベクトル(IV)は「12345678」。

- 結果をBase64エンコード

- Base64エンコードされたものをZip化

- Zip化されたものを再度Base64エンコード!

私たちのディクリプターを実行してみました。

<pre>

$ java DecryptStrings

...

Url : hxxp://silent.googlestatistics.net:10055/api/sys

Url : hxxp://silent.800t.net:10055/api/sys

Url : hxxp://googlestatistics.net:10055/boxgame/appmore/

Url : hxxp://bg.800t.net:10055/appmore/

...

</pre>

私たちが特定したサンプルのSHA256は以下の通りです。

835c14d38926c88ee9a51a0b6d8c7893a76e3bf4e8d1978b650e178c88b1e07e

ba56136e88e398a8e7f7c3c398b21550d17beb3ae533b579d6a1abf5de6d4d5c

171ccb5ef9ff1bbeb65912b7fbaa30724aa17f949e4ac75738d4fbf74ad6577c

4393b8d81d6ccd5be5aa2652180dfb7213dca8a9f089c70edf4b2b1711aadeba

bad6b2f190c042e85c18fab79f3008bc167dd20a37a2382089e8c50910b2d8bb

c17e327c1b35589317ad4f9f877fb260eac7fc4d1d8647bf1335348ce7ba1564

c684f0d3a87b8bc1f69291fa526ccad2fa71a4701cf55531b23509a985a36210

8721d98ef053e6f429cbc07a710b87b8048c8b8bb9788651f20e90281bb37ac5

f45fc90d1f2818c72ece2b1a88d6dad6f6065a7a6e1b366e919c8fc85c1391f6

86e48e907a412f110db908234899037e6890872452b260274e03c5c736537932

a839afe5b67de0d7500f30cd787abfbcaf268c2684b8e247381e28e4bb18e551

参考:

Android/BadMirror.A!trのテクニカル情報

SherlockDroid / Alligator に関する最新プレゼンテーション

-- the Crypto Girl & HoMing Tay